# ¿Qué es la ciberseguridad?

Definamos los conceptos 👇

- El ciberespacio

Es el lugar donde se interactúan con las personas, usamos software, usamos la Red de comunicación para poder estar conectados.

Cuan empezó a operar el ciberespacio, empezó a existir, también aparecieron los malos, los cibercriminales, quienes aprovechaban las debilidades de un ciberespacio naciente, débil, sin mediadas de seguridad, para empezar a robar información, extorsionar a las personas mediante diferentes tipos de ataques en el ciberespacio y se convirtió en un lugar muy inseguro.

- La ciberseguridad

Debido a la inseguridad del ciberespacio nació la ciberseguridad, que son un conjunto de medidas esfuerzos dedicados a proteger los activos informáticos de las organizaciones y de las personas, se dedican a protegerlos de los ciberataques.

En este sentido, la Ciberseguridad es muy específica, es la defensa de los ciberataques, la protección de los activos digitales dentro del ciberespacio.

A diferencia de la Seguridad de la información que protege de todo, la Ciberseguridad solo se encarga de la defensa ante ataques informáticos, esta es una clara acotación con respecto a la Seguridad de la información.

La Ciberseguridad solo se encarga de la protección de los activos digitales. Ej.

Un X documento impreso es una activo físico y no digital, por lo tanto, quien lo debe de proteger es la Seguridad de la información y no la Ciberseguridad, no es su finalidad, no está dentro de su alcance proteger este documento.

Pero si este documento fuera un archivo en una carpeta dentro de una computadora, estaría dentro del mundo digital y allí si estaría dentro del alcance de la protección de la Ciberseguridad.

La Ciberseguridad es mucho más acotada, tiene límites, limites que le permite ser más especializada, este enfoque claro de que es solo una determinada parte de la protección le permite a los profesionales de la Ciberseguridad tener un enfoque mucho más especializado.

Ahora la Ciberseguridad, tal cual como ya se ha definido, es parte de la seguridad de la información, es una parte, es un componente de la seguridad de la información, es una especialización de la misma.

Claro, ya está que la seguridad de la información es una rama más amplia que la rama de la Ciberseguridad.

- La seguridad de la información

La rama de la seguridad de la Información es

mucho más amplia que la rama de la Ciberseguridad, y que hay que diferenciarla claramente de lo que es la rama de la ciberseguridad.

La seguridad de la información son estándares de seguridad, marcos de trabajo, implementaciones de planes de seguridad para la protección de la información tanto física como digital.

La seguridad de la información es la rige las pautas a seguir en el juego de la seguridad, para lograr así que estén protegidas y seguras en la medida que se puedan la organización, empresas o gobiernos.

Y para ellos se han credo los estándares de seguridad y marcos para implementación de los mismos, como es el caso del marco NIST Cybersecurity.

La seguridad de la información trabaja en conjunto con la rama especializada de la Ciberseguridad para lograr cubrir la protección de los activos digitales de una organización, empresas o gobiernos.

En el caso de la seguridad de la Información, esta se dedica a proteger los activos informáticos en cualquiera de sus presentaciones, tanto físicas como virtuales, y protegerlos ante cualquier tipo de escenario que podría afectarlo.

No solamente los ciberataques, sino de cualquier incidente, sea cual sea el escenario que pudieran afectarlos, la seguridad de la información debería tener medida a tomar al respecto.

La Ciberseguridad es una rama mucho más especializada, mucho más específica y solo opera en el ciberespacio y solo ante un ataque informático.

La seguridad de la información involucra la protección de la información y cualquier sistema de información contra cualquier afectación, cualquier cosa que la pudiera perjudicar.

Ej. Acceso inadecuado, uso inadecuado, divulgación de infromacion, interrupción, modificación no autorizada o destrucción de datos y cualquier cosa que podría hacerle daño al sistema o a la información que se está protegiendo.

Los pilares de la seguridad

Las medidas de protección de la seguridad de la información van en función de los tres pilares de la seguridad, la confidencialidad, integridad y disponibilidad

La seguridad de la información es la protección de la información ante cualquier escenario, sea un ataque, un accidente, cualquier cosa que pueda pasarle a la información, la seguridad de la información tiene que establecer medida para la protegerlo.

# Confidencialidad

Busca prevenir la divulgación y acceso no autorizado a la información confidencial de la organización.

Cuando ocurre un taque informático y se roba la información, un cibercriminal logra un acceso a una base de datos y se lleva todos sus registros, está violando la confidencialidad, hay una afectación sobre este pilar.

Al momento de calcular el riesgo, la severidad de un ataque, este es uno de los factores a medir.

Por eso hay que hacer un hincapié muy específico sobre los tres pilares de la seguridad.

# Disponibilidad

Busca que el acceso a información se mantenga accesible cuando se le requiera, que siempre este a la mano de sus usuarios, que el nivel del servicio con el cual se está entregando el acceso a la información sea el adecuado. Si un usuario quiere entrar al sitio Web y este demora un minuto en cargar, estamos ante un servicio, ante una experiencia degradada, no es la mejor experienca paraun usuario experar tanto para poder ver un sitio Web.

Si bajo un ataque informático, un ataque de negación de servicio logra tirar abajo un sitio Web y los usuarios no peden ingresar porque el sitio ha sido atacado, estaríamos ante un problema de disponibilidad.

# Integridad

La integridad busca que la información se mantenga inalterada, nadie debería poder modificar la información al menos de que tenga un permiso específico para ello, de eso se trata la integridad.

Igualmente, si un atacante informático llega a la base de datos de una organización y cambia los valores Ej., de precios de productos, va a ocasionar que ocurra algún tipo de fraude.

Que los productos se vendan con otro precio, que al momento de hacer una operación de tipo de cambio se haga por un monto distinto, todo esto es una afectación a la integridad, el hecho que se hayan modificado estos valores sin la autorización debida.

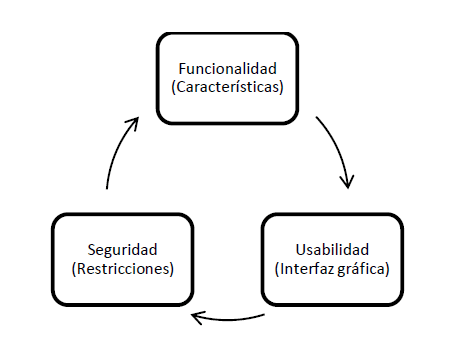

- Seguridad, funcionalidad y usabilidad

El triángulo de la seguridad, funcionalidad y usabilidad, exige que un equilibrio entre estos tres aspectos fundamentales para que la continuidad del negocio sea exitoso.

Si algún aspecto de estos tres cobra mayor relevancia, los otros dos aspectos se verán disminuidos decrementando de la calidad de un sistema, es necesario considerar el cumplimiento de estos tres aspectos para garantizar una buena calidad.

Funcionalidad

Es la que se encarga y vela que el sistema sea funcional, que sirva, que cumpla con los requisitos para el cual fue creado.

Usabilidad

Se encarga y vela que los usuarios puedan usar el sistema de manera intuitiva, que sea fácil utilizar.

Seguridad

Mientras más se aumenta los niveles de seguridad, los niveles de usabilidad y funcionalidad se pueden ver perjudicados, hay que tomar estos dos laterales de este triángulo, el considerarlos a la hora de implementar o incrementar la seguridad y ver si afecta la funcionalidad o la usabilidad de un sistema.

- ¿Qué es un ciberataque?

Llamado también ataque informático, son un conjunto de acciones maliciosas dirigidas a afectar la seguridad de un sistema informático.

Los cibercriminales seguramente que con esta afectación buscan de alguna manera retribuirse económicamente.

- Los Hackers y los Cibercriminales

Nos encontramos ante dos grandes términos que nos van a permitir esclarecer varios puntos sobre lo que es el Hacking.

Ethical Hackers

Son Profesionales que conocen y utilizan las técnicas de ataques informáticos, pero el objetivo de esos ataques informáticos no es dañar los sistemas o la infraestructura de un cliente.

Su objetivo es encontrar cuáles son los puntos débiles, los fallos de seguridad en sus sistemas, identificarlos, medir el nivel de ciberseguridad de un sistema y plantear oportunidades de mejora del mismo.

Cibercriminales

Son personas con conocimientos igual que un Ethical Hackers, con cocimientos técnicos específicos para poder ejecutar ataque informáticos, pero utilizan estas capacidades estos conocimientos con otra finalidad.

Con la finalidad de cometer fraudes, robos, extorsión, a través de la información que logran robar.

- Otros actores del panorama de la ciberseguridad

En el panorama de la seguridad nos vamos a encontrar con más actores, no solamente los Hackers y los Cibercriminales, sino que hay más actores.

Cibercriminales

Buscan atacar los sistemas de información, los activos, siempre con la finalidad de lograr el lucro económico, con la finalidad de robarle dinero a las personas o a las organizaciones que han sido víctimas.

Hacktivistas

Son los que ejecutan ataques informáticos con una finalidad de protesta, para hacer sentir su posición ante un conflicto social o con fines políticos.

Ciberterroristas

Los ataques informáticos no solamente se dirigen contra las empresas o contra sitios Web, lo cual no tiene tanto impacto a nivel social, en la vida de las personas, pero si los ataques que realizan los Ciberterroristas.

Ellos atacan infraestructuras críticas, se habla de centrales de agua potable, luz eléctrica, cualquier tipo de infra estructura cuyo funcionamiento pone en riesgo la seguridad nacional.

Este tipo de ataques dirigidos contra este tipo de organizaciones o infraestructura crítica afecta el día a día de las personas y lo afecta directamente.

Script Kiddies

Son personas que inician en el mundo del hacking y que no saben muy bien lo que están haciendo, no tiene conocimientos de que atacar un sistema informático es un delito, no saben lo que hacen, tampoco saben lo que hacen las herramientas, simplemente las lanzan entonces esto los pude meter en muchos problemas legales

Insiders/Atacantes internos

Son personas que están ya dentro de una empresa, puede ser un colaborador, pude sé un colaborador, un cliente, de alguna manera el atacante está dentro de la organización y utiliza esa poción interna para realizar un ataque informático con mucho más éxito.

Estados o naciones

Los gobiernos tiene una cantidad de recursos gigantescos, así sea un gobierno pequeño, de un país pobre, la cantidad de dinero que manejan es enorme, lo cual les va a permitir adquirir Hardware, Software y sobre todo servicios de ciberseguridad de empresas para cumplir sus objetivos geopolíticos.

Corporaciones/Empresas

Algunas Empresas tienen algunas malas prácticas de negocio, contratan cibercriminales o a alguien con algún conocimiento en esta materia para atacar y robar información de su competencia.

- La criminalización de los hackers

El término Hacker en primera instancia no tenía ninguna connotación negativa, tenía, era una connotación positiva; sin embargo, el uso, el abuso de la utilización de la palabra Hacker en medios de comunicación le ha dado este matiz más negativo, el cual llevo que este término sea relacionado con los cibercriminales.

Es debido a esto que nació el término Ethical Hacker, la comunidad de ciberseguridad tuvo que diferenciarlo debido a lo que estaba pasando con el mal uso del término Hacker agregándole o anteponiéndolo el término Ethical antes del término Hacker para diferenciarlos, aunque no debería ser necesario esto.

- Los servicios de Ethical Hacking

Las organizaciones solicitan los servicios de un Ethical Hacking, porque les he más rentable.

Porque se les he más rentable, pues observen esta gráfica.

En el 2020 las organizaciones sufrieron ataque informático, cada uno de ellos común valor de $3.86 millones de USD en perdidas, según un reporte de IBM, y el tiempo de detención de estos ataques fuer de más de 200 días, es decir, el ataque fue Ej. Hoy y después de 200 días es que nos damos cuenta de que recibimos un ataque.

Lo que suele pasar es que las empresas reciben un ataque informático, les roban dinero, acaban con su información, reciben denuncias de sus clientes por faltar con el servicio porque ellos también han sido afectados como consecuencia del ataque, reciben sanciones por los reguladores de su rubro específico.

Análisis Costo Beneficio

Si el ataque fuera contra un Banco, seguramente en cada país hay un organismo regulador que los pude sancionados por no haber aplicado bien los controles de seguridad, les pasa de todo y aparte de eso tiene que contratar un servicio de Ethical Hacking para corregirlos.

Si una empresa, de forma preventiva, contratan servicios de seguridad, servicios de pruebas, penetración o Hacking, pueden identificar sus fallos de seguridad antes, establecer controles, medidas para poder solucionar estos problemas y ser resistentes ante un ataque informático y evitar todo lo que paso antes, en el escenario anterior.

Es mucho más rentable contratar un servicio de ethical hacking para identificar las vulnerabilidades que cubrir los gastos de un ciberataque.

Los ciberataques causan daño reputacional, perdidas de datos, gastos de recuperación, sanciones, denuncias, robo, fraude.

- Tipos de servicios de Ethical hacking

Black Box

El Ethical hacker trabaja a ciegas, el cliente no proporciona ninguna IP del Objetivo bajo ataque, no se tiene acceso a ningún tipo de información acerca del objetivo bajo ataque.

Dada la falta de información, los niveles de éxito del ataque pude disminuir, mientras más información más éxito en el ataque, mientras menos, menos éxito.

Este enfoque busca emular un ataque real.

Gray Box

El Ethical hacker trabaja con acceso a información limitada acerca del Objetivo bajo ataque.

Este enfoque busca emular el ataque de un insider o Intruso, o alguien que ya logo algún tipo de acceso al sistema u organización bajo ataque.

Este es el tipo de evaluación es la que más se recomienda. 👍

Es recomendada porque él atácate informático no solamente está en internet, pude ser alguien que este dentro de la organización, un cliente talvez, ni siquiera es necesario que trabaje directamente para la organización, un cliente, un proveedor, alguna organización con la que se ha tenido contacto en algún momento.

Este es el mejor escenario para poder hacer las pruebas porque este nivel de información que se le entrega al El Ethical hacker le va a permitir tener más éxito, puede encontrar más fallos de seguridad, por eso esta es la opción más recomendad.

White box

En este caso, el Ethical hacker trabaja con acceso a toda la información del Objetivo bajo ataque, códigos fuentes, direcciones, IP, usuarios, accesos privilegiados al sistema.

Al tener esta información, tanta capacidad para por acceder al sistema informático que está siendo parte de la evaluación, se encuentra una mayor cantidad de vulnerabilidades, porque el evaluador va a poder acceder hasta el último rincón del y encontrar todos los fallos de seguridad.

Este tipo de evaluación se ejecute por el mismo equipo de seguridad interno de la empresa, los administradores de servidores, dado que este personal tiene toda la información, pueden hacer pruebas de seguridad e intentar hacer ataque informáticos e identificar la mayor cantidad de fallos de seguridad que puedan para luego corregirlos.

Si un área interna hace esto ataca, luego corrige, los servidores, el sistema, va a estar mucho más protegido, va a estar en un nivel de seguridad más elevado que les va a permitir resitir un ataque externo.

Que este tipo de prueba que se haga por equipo interno es una muy buena idea, pero se suele recomendar también que esta sea realizada por un tercero, que se contrate a una empresa externa, para evitar ser juez y parte.

Se pudiera poner en tela de juicio la veracidad de las evaluaciones llevadas a cabo por un equipo interno de la misma empresa.

Top comments (0)